Pendant la pandémie mondiale de Covid-19, il y a eu une augmentation du travail à distance pour de nombreuses entreprises. Cependant, en raison de cette augmentation du travail à distance, les cyberattaques étaient également en augmentation. Les entreprises ne peuvent plus compter uniquement sur un nom d’utilisateur et un mot de passe et doivent donc ajouter une couche de sécurité supplémentaire à leur authentification à deux facteurs Sonicwall Global VPN Client. L’authentification à deux facteurs consiste à vérifier les utilisateurs avec une méthode d’authentification supplémentaire telle que l’authentification biométrique, les applications d’authentification, les jetons matériels et l’authentification par e-mail.

Pour obtenir un accès sécurisé aux actifs de votre entreprise, vous devez disposer d’une méthode d’authentification sécurisée pour votre VPN Sonicwall.

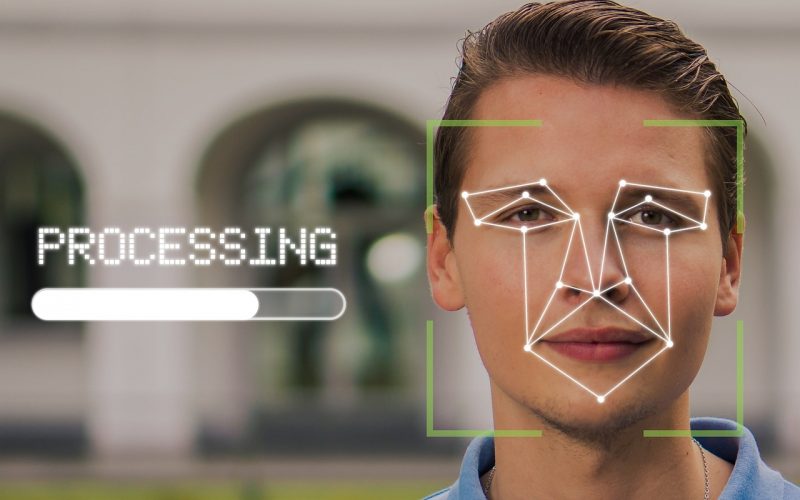

Authentification biométrique

L’authentification biométrique est considérée comme l’une des formes d’authentification les plus solides. La biométrie s’appuie sur les caractéristiques physiques d’un utilisateur pour l’identifier. L’authentification biométrique la plus courante est celle des empreintes digitales et du visage, certaines utilisant également l’iris ou la rétine pour les environnements à plus haute sécurité. Étant donné qu’aucun utilisateur n’a exactement les mêmes caractéristiques physiques, l’authentification biométrique est l’option la plus sécurisée pour protéger votre VPN avec une authentification à deux facteurs. L’un des avantages de ce type d’authentification est qu’un utilisateur n’a pas besoin d’apporter une carte, un jeton matériel ou un téléphone portable séparé.

Voici une vidéo présentant cet outil :

Bien que l’authentification biométrique soit la plus sécurisée, elle est presque la plus coûteuse. Ils nécessitent un équipement spécialisé pour la plupart de l’authentification que certaines entreprises peuvent ne pas être en mesure de se permettre. L’authentification biométrique doit également stocker les données des fonctionnalités des utilisateurs et certains utilisateurs peuvent avoir des inquiétudes quant au stockage de leurs données dans la base de données de l’entreprise. L’authentification biométrique est plus logique pour les environnements à sécurité élevée tels que les gouvernements, les services de renseignement ou les sous-traitants de la défense.

Applications d’authentification

Les applications d’authentification génèrent un mot de passe à usage unique (OTP) toutes les 30 secondes. Après avoir entré votre nom d’utilisateur et votre mot de passe, vous serez invité à entrer le code à six chiffres qui apparaît sur l’écran de votre application. La limite de temps signifie que si un cybercriminel parvient à obtenir votre code d’accès à usage unique, cela ne fonctionnera pas pour lui après 30 secondes.

Les applications d’authentification n’ont pas accès à vos comptes et après le transfert de code initial, elles ne communiquent pas avec le site. Leur seul but est de générer des codes toutes les 30 secondes.

Authentification par courriel

L’authentification par e-mail est une méthode qui vérifie qu’un utilisateur est bien celui qu’il prétend être. Si la méthode d’authentification d’un utilisateur est par e-mail, il lui sera d’abord demandé de vérifier son adresse e-mail pour s’assurer que toutes les demandes d’authentification sont adressées au bon utilisateur. Généralement, lorsqu’un utilisateur essaie de se connecter avec son nom d’utilisateur et son mot de passe, un e-mail lui est envoyé pour s’authentifier davantage. L’e-mail contiendra un code que l’utilisateur devra saisir pour se connecter à son VPN.

Pour la plupart des entreprises, il s’agit d’un moyen sûr et facile pour leurs utilisateurs de s’authentifier. L’un des avantages est que l’authentification de vos e-mails n’a aucun impact sur la qualité du contenu de vos e-mails. L’authentification des e-mails garantit également que les e-mails ne sont pas falsifiés et protège l’utilisateur contre les e-mails de phishing ou de spam.